GitHub 上这个 Maltrail 恶意流量检测工具,爆火!

- 服务器知识

- 2025-09-29

- 2热度

- 0评论

网络安全这行当,最头疼的就是排查异常流量。有时候明知道网络里有可疑活动,但是翻遍日志也找不出个所以然。

最近在 GitHub 上看到一个叫 Maltrail 的项目,主要做恶意流量检测。

它会自动对比各种恶意 IP 和域名的黑名单,一旦发现可疑连接就会报警。

更有意思的是,除了已知威胁,它还能通过一些算法找出以前没见过的攻击模式。

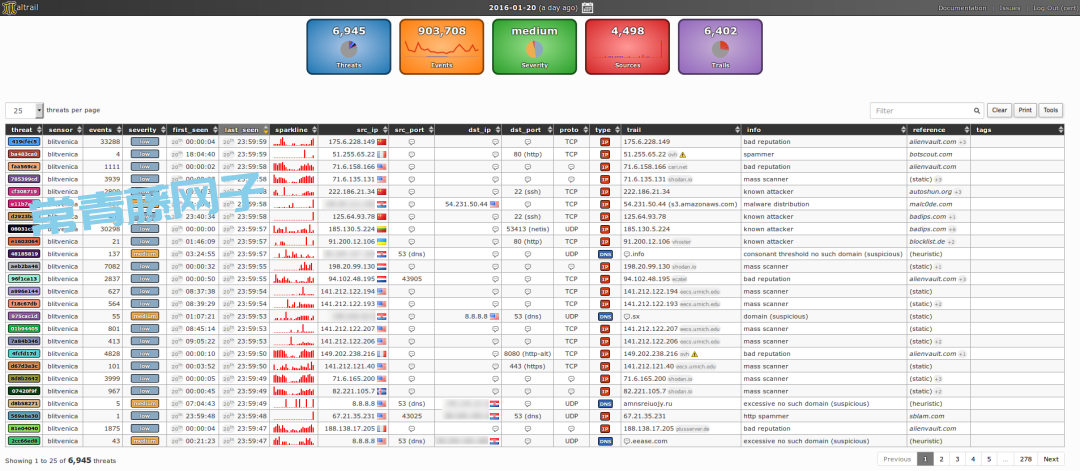

实时监控,自动报警

装好之后跑了一段时间,Maltrail 会一直监控网络流量。

当有设备访问恶意域名或 IP 时,基本上立刻就能在界面上看到告警。

可视化界面,查看历史记录

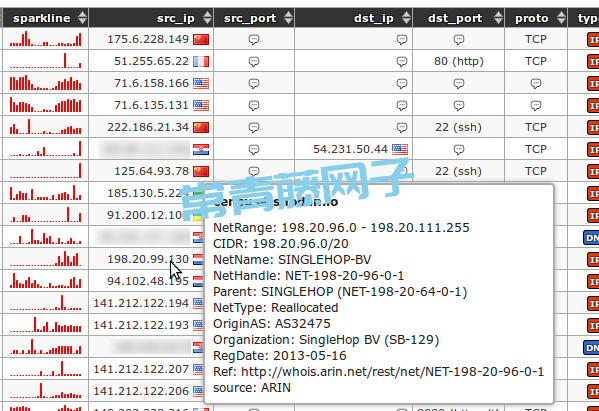

Web 界面做得还算清楚。上面有个时间轴,可以查看之前几天或几个月的威胁记录。

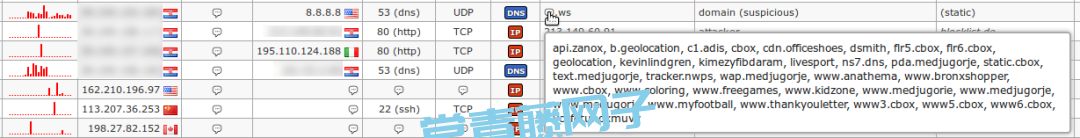

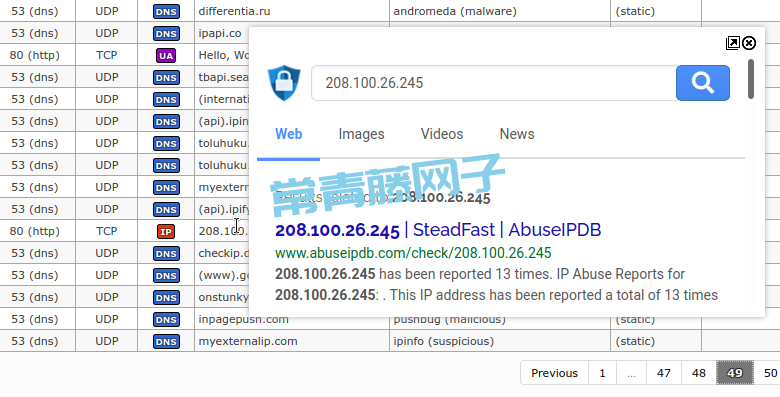

下面会显示检测到的各种威胁事件,点击可以看详细信息。

行为分析,发现新威胁

除了对比黑名单,它还会分析一些可疑行为。

比如访问很长很奇怪的域名,或者大量查询不存在的网站。

虽然偶尔会误报,但确实能抓到一些以前没见过的攻击。

其他实用功能

多协议支持:支持 TCP、UDP、ICMP、DNS 等多种网络协议监控;

分布式部署:支持 Sensor 和 Server 分离部署,可以在多个监控点部署传感器;

自定义黑名单:可以添加自己的威胁情报源和自定义规则;

多种输出格式:支持 Syslog、Logstash 等日志输出格式,方便与现有安全平台集成。

安装指南

安装过程不复杂,按照 README 文件的说明几步搞定:

1、安装依赖包:

sudo apt-get install git python3 python3-dev python3-pip libpcap-dev

2、安装 Python 包:

sudo pip3 install pcapy-ng

3、克隆项目:

git clone https://github.com/stamparm/maltrail.git

写在最后

对网络安全运维人员来说,Maltrail 确实是个实用的工具。

它把复杂的威胁检测工作简化了不少,而且免费开源。

需要注意的是,启发式检测可能会产生误报,需要结合实际情况来判断。

另外,在高流量环境下建议启用多进程模式,并确保有足够的内存资源。

总的来看,这工具在威胁检测方面做得还不错,界面也比较清楚,可以试试。

GitHub 项目地址:https://github.com/stamparm/maltrail

转自:https://mp.weixin.qq.com/s/mg7HHpZw3VBv0C-g7WUtxg