补充一个 WordPress 系统经常会被网安系统自动扫描到的陈年旧漏洞

- 网建应用

- 2025-10-24

- 30热度

- 0评论

不是很想评价这背后的问题,就事论事,WordPress 4.7 的漏洞问题怎么可能会出现在 6.8 里面?,不过既然被网安系统扫描提到让整改,那就改吧。

下午接到网安大队通知,说是接收到上级文件说发现了我们一个网站有安全漏洞,需要进行整改报告,我瞄了一眼文件就发现这肯定是纯机器扫描的,而且还是老机器。

漏洞描述:WordPress 在 4.7.0 版本存在漏洞,可以绕过管理员权限查看 WordPress 上所有发布过文章的用户 id 与用户信息。

解决方案:升级至最新版本。

建议网安部门对上述 WEB 漏洞隐患开展侦察调查。指导相关单位及时排查类似整改风险隐患,修补系统漏洞,加强网络安全防护。请相关单位对网站进行实时监测,第一时间发现漏洞隐患,及时处置,避免造成网络安全危害。

WordPress 4.7 都已经是快十年前的老版本了,怎么可能现在有漏洞我们还在用?实在是有些无语,但是工作任务来了就还是改吧。

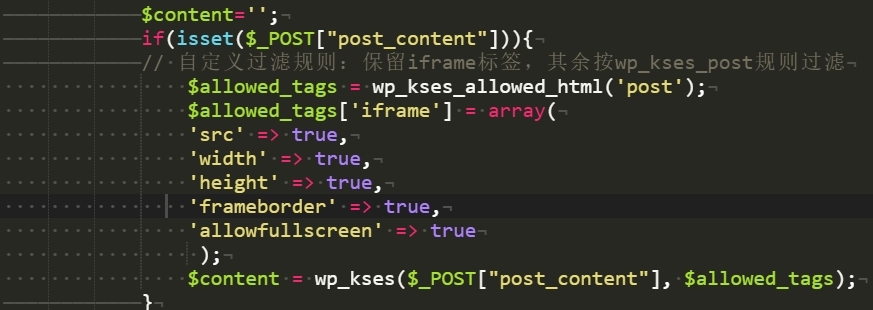

如果你有遇到类似的情况和问题,用下面的代码,加入到 WordPress 主题的 function.php 就可以屏蔽到系统的用户 API 接口。

方案一自己添加代码

// 禁止通过REST API获取用户列表

add_filter('rest_endpoints', function($endpoints) {

if (isset($endpoints['/wp/v2/users'])) {

unset($endpoints['/wp/v2/users']);

}

if (isset($endpoints['/wp/v2/users/(?P<id>[\d]+)'])) {

unset($endpoints['/wp/v2/users/(?P<id>[\d]+)']);

}

return $endpoints;

});限制访问XML-RPC(防止其他枚举方式)

用户枚举也可能通过 /xmlrpc.php 实现,建议禁用或限制访问:

安装插件 Disable XML-RPC 即可一键关闭

或在 .htaccess 中添加:

<Files xmlrpc.php>

Order Deny,Allow

Deny from all

</Files>你已经成功封堵了用户枚举,但可以再加强以下几点:

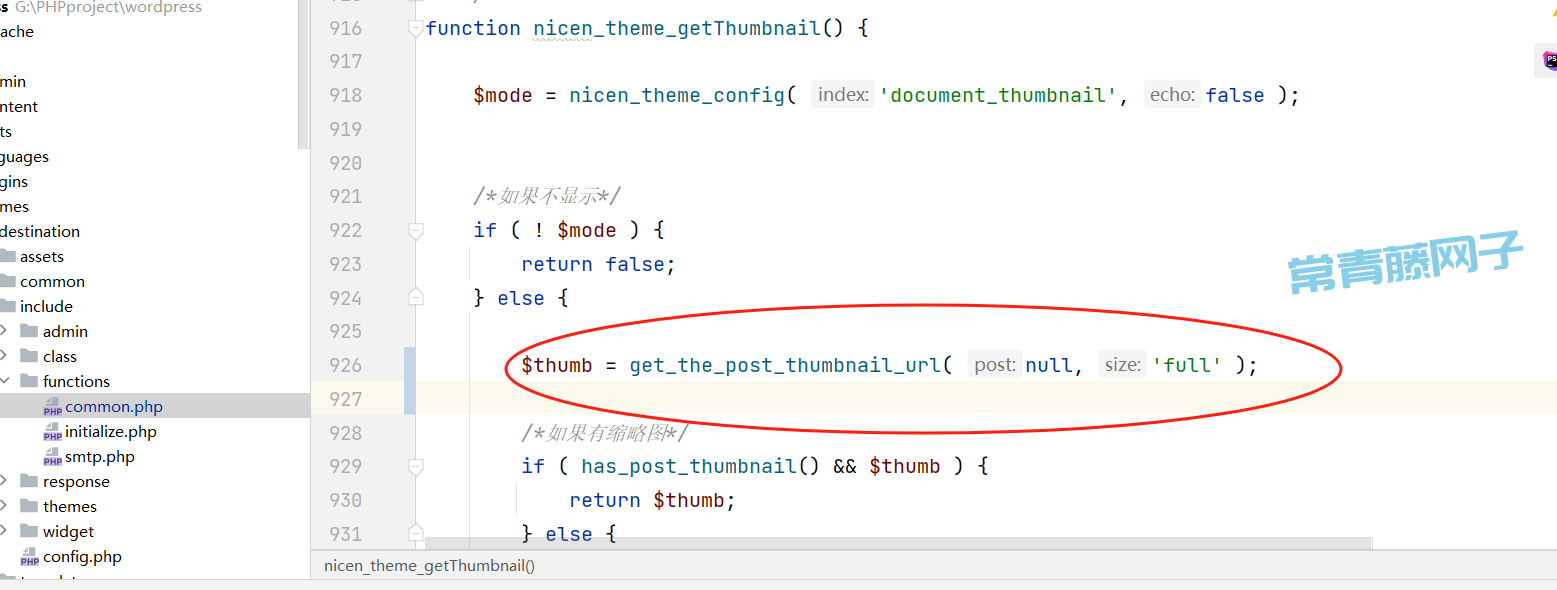

测试其他潜在枚举方式

访问以下地址,确认是否还会暴露用户名:

https://你的域名/?author=1

如果跳转到类似 /author/用户名/ 的页面,说明还存在 author 枚举漏洞。

修复方法:

在 functions.php 中再加一段代码:

// 禁止通过 ?author= 枚举用户

if (!is_admin() && isset($_GET['author'])) {

wp_die('Access denied.');

}方案二安装安全插件(推荐)

虽然你已经手动修复了,但建议安装以下插件之一,作为长期防护:

Wordfence Security(免费版就够)

iThemes Security

WP Hide & Security Enhancer

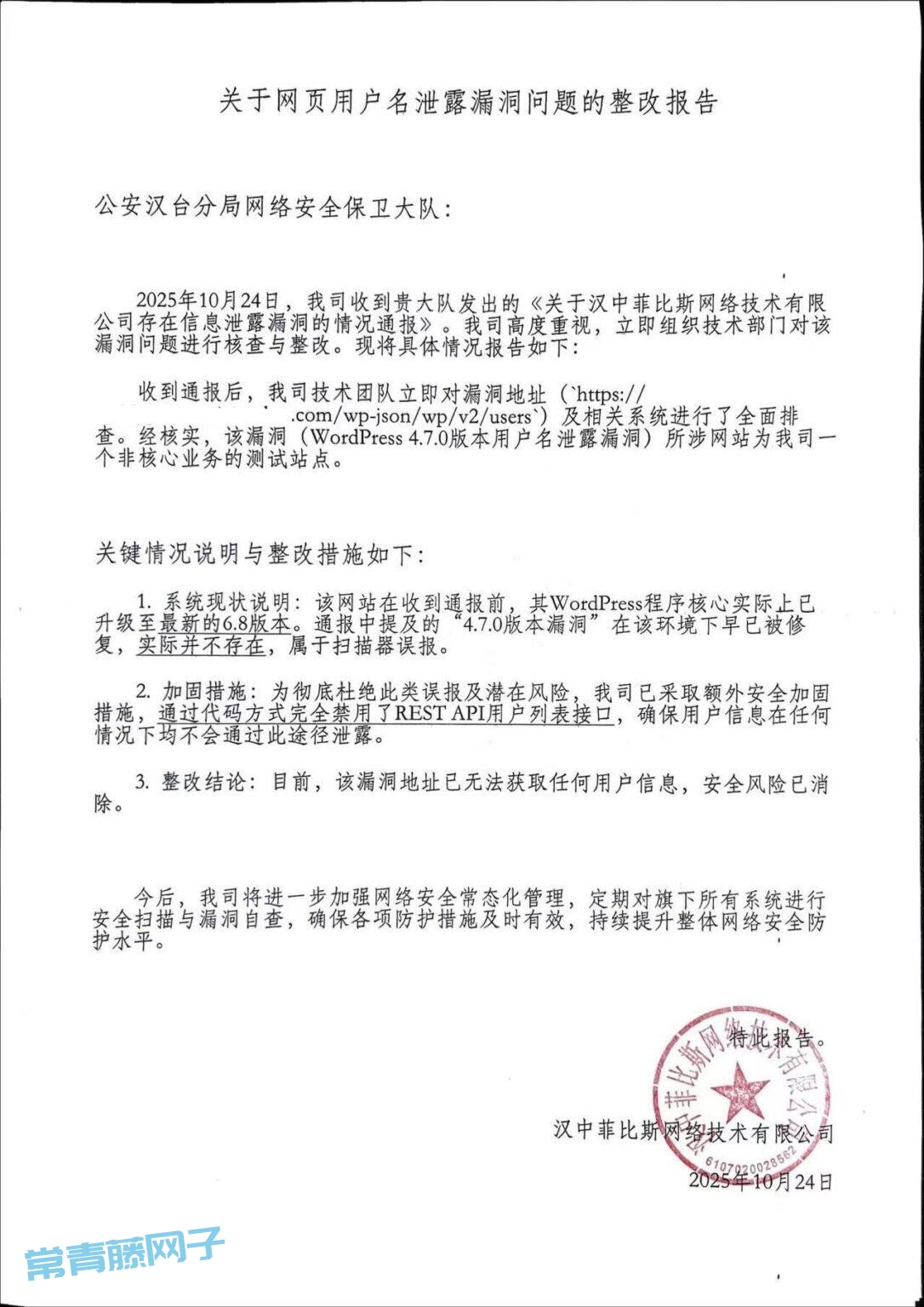

下面的文档是提交的报告,这里公开给客户和 WordPress 用户打个样,如果你遇到类似的问题,可以根据下方的文档内容和格式进行回复。

如果非此问题,比如网站被黑,被网安要求整改还有其他较为复杂的情况,可以联系薇晓朵客服给到协助,简单的可以问题会基于帮助,复杂的会按对应的问题计费。

国内已备案的 WordPress 网站一定要记得勤更新和备份,如果有问题了要第一时间处理,避免类似情况真实发生,网络安全无小事。

部分内容转自:https://one.weixiaoduo.com/6308.html