使用自签名SSL证书实现双向认证

- 免费干货

- 2025-05-16

- 32热度

- 0评论

随着互联网的普及和发展,网络安全问题日益严重。为了保证数据传输的安全性,SSL证书成为了必不可少的一环。

然而,购买昂贵的SSL证书并不是每个网站都能承受得起的。

因此,自签名SSL证书应运而生,它可以在一定程度上满足个人和小型网站的安全需求。本文将介绍如何使用自签名SSL证书实现双向认证。

一 什么是自签名SSL证书

自签名SSL证书是一种由服务器自行签发的SSL证书,没有经过第三方机构的审核和认证。

它包含了服务器的公钥和一些基本信息,用于在客户端和服务器之间建立加密通道,确保数据传输的安全性。

二 为什么需要双向认证

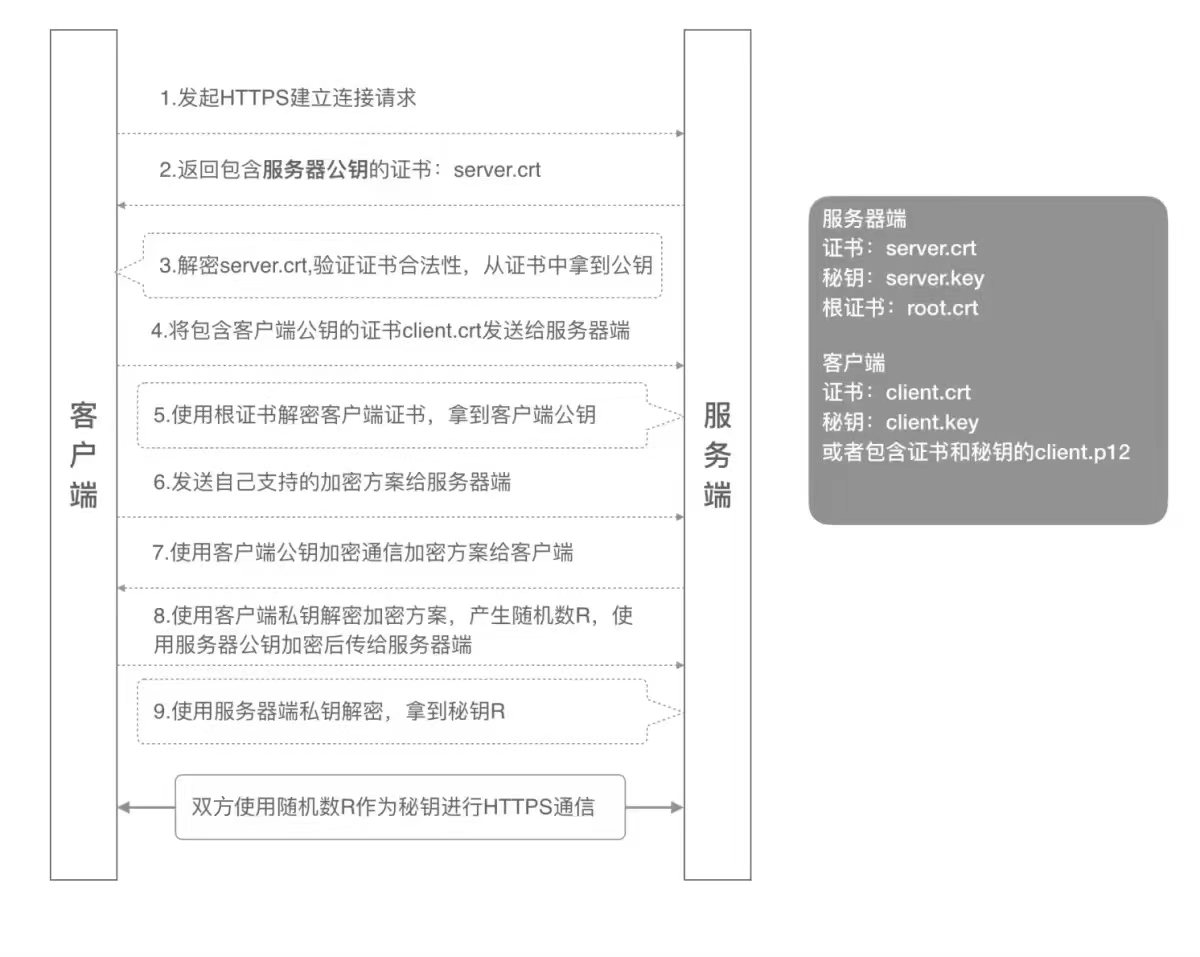

双向认证是指在SSL握手过程中,客户端和服务器都需要对彼此进行身份验证。

这样可以防止中间人攻击,确保通信双方都是自己信任的对象。而自签名SSL证书只包含了服务器的公钥,无法进行双向认证。为了实现双向认证,我们需要为客户端生成一个证书。

三 如何生成客户端证书

要生成客户端证书,首先需要在服务器上安装一个证书颁发机构(CA)工具,如OpenSSL。

然后按照以下步骤操作:

step1 在服务器上生成私钥和根证书

#生成RSA私钥(使用aes256加密)

openssl genrsa -aes256 -passout pass:123456 -out ca.key 2048

#使用已有私钥生成自签名根证书(公钥)

openssl req -new -x509 -days 3650 -key ca.key -out cert.crt

step2 签发服务端证书

#生成服务器私钥

opensslgenrsa-aes256-passoutpass:123456-outserver.key 2048

#使用服务器私钥生成 CSR 签名请求

opensslreq-new-keyserver.key-outserver.csr

#使用CA证书及CA密钥 对请求签发证书进行签发,生成 x509证书

opensslx509-req-days 3650 -inserver.csr-CAcert.crt-CAkeyca.key-passinpass:123456-CAcreateserial-outserver.crt

step3 签发客户端证书

#生成客户端私钥

opensslgenrsa-aes256-outclient.key 2048

#生成客户端CSR签名请求

opensslreq-new-keyclient.key-outclient-req.csr

#签发客户端证书

opensslca-policypolicy_anything-days 3650 -certcert.crt-keyfileca.key-

in

client-req.csr-outclient.crt

#将客户端证书(client.crt)和私钥(client.key)导出为PKCS#12格式的文件

opensslpkcs12-export-clcerts-

in

client.crt-inkeyclient.key-outclient.p12

四 如何配置服务器实现双向认证

4.1 将生成客户端证书,导入浏览器

4.2 修改nginx配置文件,指定证书文件

server{

listen 443;

server_name test.local;

ssl on;

#服务器端证书、私钥

ssl_certificate /etc/ssl/server.crt;

ssl_certificate_key /etc/ssl/server.key;

#CA证书,用于验证客户端证书

ssl_client_certificate /etc/ssl/ca.crt;

#启用客户端证书验证

ssl_verify_client on;

access_log /var/log/nginx/nginx.vhost.access.log;

error_log /var/log/nginx/nginx.vhost.error.log;

location / {

root /home/www/public_html/your.domain.com/public/;

index index.html;

}

}

4.3 重启nginx服务使配置生效

通过以上步骤,我们成功地为服务器和客户端生成了自签名SSL证书,并实现了双向认证。

这样,客户端在进行连接时,会检查服务器证书的有效性,同时服务器也会自动验证客户端证书的有效性,确保双方都是可信任的,从而保证数据传输的安全。