阿里云重大事件: 核心域名 aliyuncs.com 被DNS劫持

- 未分类

- 2025-06-07

- 39热度

- 0评论

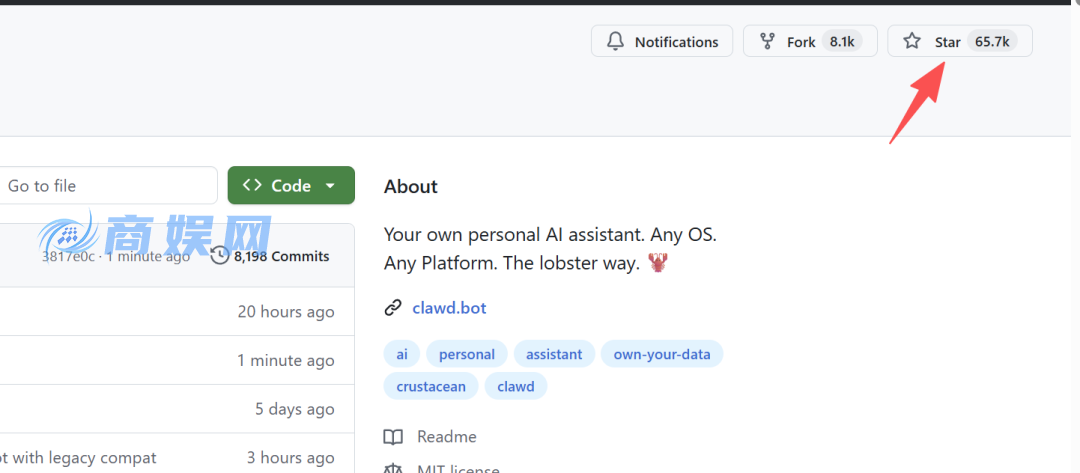

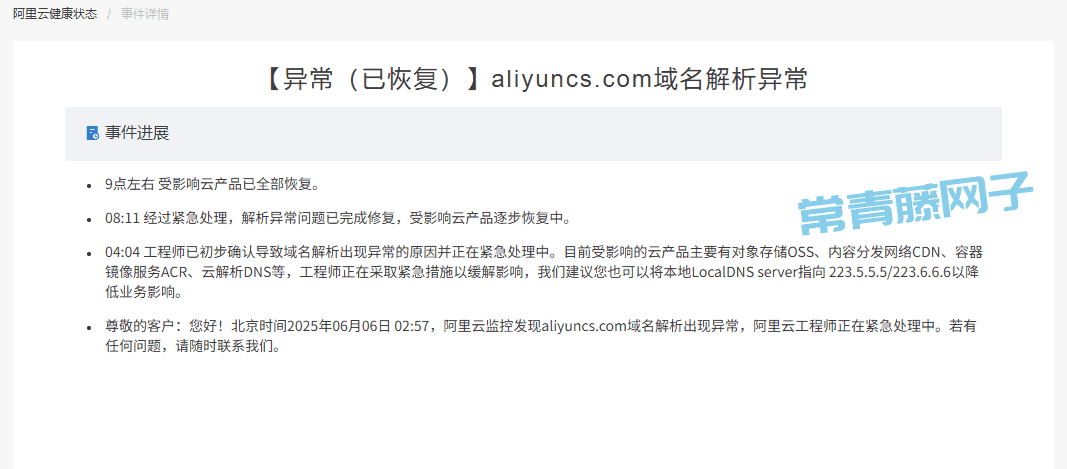

昨天夜里 02:57 (2025年6月6日),阿里云关键业务域名 aliyuncs.com 出现大范围DNS解析问题,具体来说该域名被解析到 sinkhole.shadowserver.org,随后大量阿里云业务出现中断等问题。

👆阿里云异常公告aliyuncs.com 是阿里云的核心域名之一,用来承载包括OSS对象存储、CDN内容分发网络、ACR容器镜像服务、DNS云解析等,该域名被解析到未知区域后,以上业务访问全部受影响。

👆上午九点蓝点网测试结果仍然有部分运营商DNS缓存没刷新完

到凌晨四点阿里云工程师初步确认导致域名解析异常的原因随后开始紧急处理,不过阿里云的紧急处理并不能解决受影响的业务运行,直到今天造成八点左右这个域名才恢复正常解析,各大受影响的业务也才逐渐恢复,但受限于DNS缓存的刷新速度,全球范围内仍有不少地区无法正常解析。

Shadowserver是什么?

Shadowserver Foundation是一个非营利性安全组织,从名称上直译就是影子服务器。Shadowserver每天扫描全网并监控恶意软件,同时与美国安全机构CERT协调中心、执法机构例如FBI和欧洲刑警组织、域名管理机构ICANN合作,共同下线恶意网站。

👆Shadowserver

这种下线操作是将域名强制解析到Shadowserver的服务器,这样域名产生的流量就可以被Shadowserver监控和分析,正常情况下可以用来观测恶意软件对整个互联网造成的影响。

阿里云核心域名被劫持:

说到这里想必你已经看出来阿里云域名解析异常的原因:aliyuncs.com 由于未知原因被劫持并强制解析到

Shadowserver服务器,直接结果就是使用该域名的大量阿里云业务无法正常解析和使用。

作为全球排名前五的云计算厂商,阿里云的核心域名都被劫持着实让人惊讶,对于大型科技公司来说,多数域名都用于承载关键业务,一旦域名被劫持,造成的后果不可想象。

为什么阿里云业务被劫持:

首先aliyuncs.com这个域名的后缀是COM,该域名的注册管理机构是美国网络公司威瑞信(VeriSign,Inc.);

👆负责管理和运营COM域名的威瑞信

其次能够动用权力对域名强制扣押的主要是执法机构,包括FBI、欧洲刑警组织、国际刑警组织等执法机构;

最后动用扣押或劫持手段时可能还需要ICANN的配合,至少ICANN是同意这种做法的,否则威瑞信不能协助执法机构进行扣押。

👆负责分配和管理所有域名的ICANN

目前我们并不清楚具体是哪一个执法机构通过威瑞信对aliyuncs.com进行扣押,但这次事件极不寻常,按理说作为域名管理机构的威瑞信应该对大型科技公司/客户的域名有所了解,即便要配合查封域名也应该通知客户才对。

凸显互联网的脆弱性:

从安全角度而言,Shadowserver和执法机构的合作并无不妥,因为每天全网出现的钓鱼网站不计其数,通过合作快速扣押和封禁域名可以降低钓鱼网站造成的危害。问题在于这种协调机制是怎样的我们无法知晓。

aliyuncs.com 域名由于承载阿里云对象存储 OSS 服务,因此上面必然有恶意软件,如果检测到存在恶意软件就直接扣押域名,那整个互联网都会乱套,举个例子:sites.google.com 是谷歌为用户提供的免费协作平台,可以用这个平台轻松构建网站并发布,蓝点网在这个域名上看到的钓鱼网站数不胜数。

如果按照Shadowserver或执法机构的做法,谷歌的主域名也应该被扣押,如果谷歌主域名被扣押,可以想象这会在全球范围内造成多大的影响。

有何办法应对这种情况:

对于大型科技公司来说应对方法可能最简单直接的就是申请并注册自己的域名,例如阿里巴巴此前向ICANN申请了.xin域名,该域名的管理机构就是阿里巴巴。

如果阿里云使用的域名是 aliyuncs.xin,则执法机构要进行域名扣押至少也需要联系阿里巴巴处理(通常 ICANN 只负责协调而不会直接介入域名封锁之类的问题),阿里巴巴肯定很容易发现这是自己的域名不至于直接强制修改解析到Shadowserver,这种应对方法对大公司来说不算难,只是正常情况下大家都更喜欢使用COM域名。

还有个蓝点网想绕开但绕不开的话题就是DNS系统,aliyuncs.com域名被劫持后在全球范围内都出现中断,国内各省市运营商的DNS系统同样根据上游DNS信息将其解析到Shadowserver。

期间阿里云要求用户将本地DNS系统修改为阿里巴巴公共DNS,这样可以临时恢复解析,但没有太大意义,因为企业不太可能通知到所有用户并将DNS修改为阿里巴巴公共DNS。

为什么使用阿里巴巴公共DNS可以恢复解析呢?肯定是阿里云临时修改了DNS系统将其解析到正确的IP地址,这样只能小范围解决问题。

理论上,如果能够控制域名的权威DNS服务器或影响广泛使用的递归DNS服务器(如运营商DNS),可以在一定程度上传播正确的解析信息,解决“小范围”内的解析问题,例如让部分地区的用户不受影响。但这仍然受限于DNS缓存刷新速度和全球DNS系统的复杂性。如果你控制着ROOT DNS(根域名服务器),那或许也可以传播正确的DNS解析信息,且不说能不能广播到其他ROOT DNS系统,至少可以在“小范围”内解决解析问题,比如让国内所有省市不受影响。

转自:https://mp.weixin.qq.com/s/Tb3NM1g7CRBYjKTosCv0gQ